Mar, 25/01/2022

Hace unos días, en colaboración con el Teatro Circo de Albacete, realizamos un sorteo en Instagram de tres entradas dobles para asistir al Festival del Circo, que tendrá lugar en febrero.

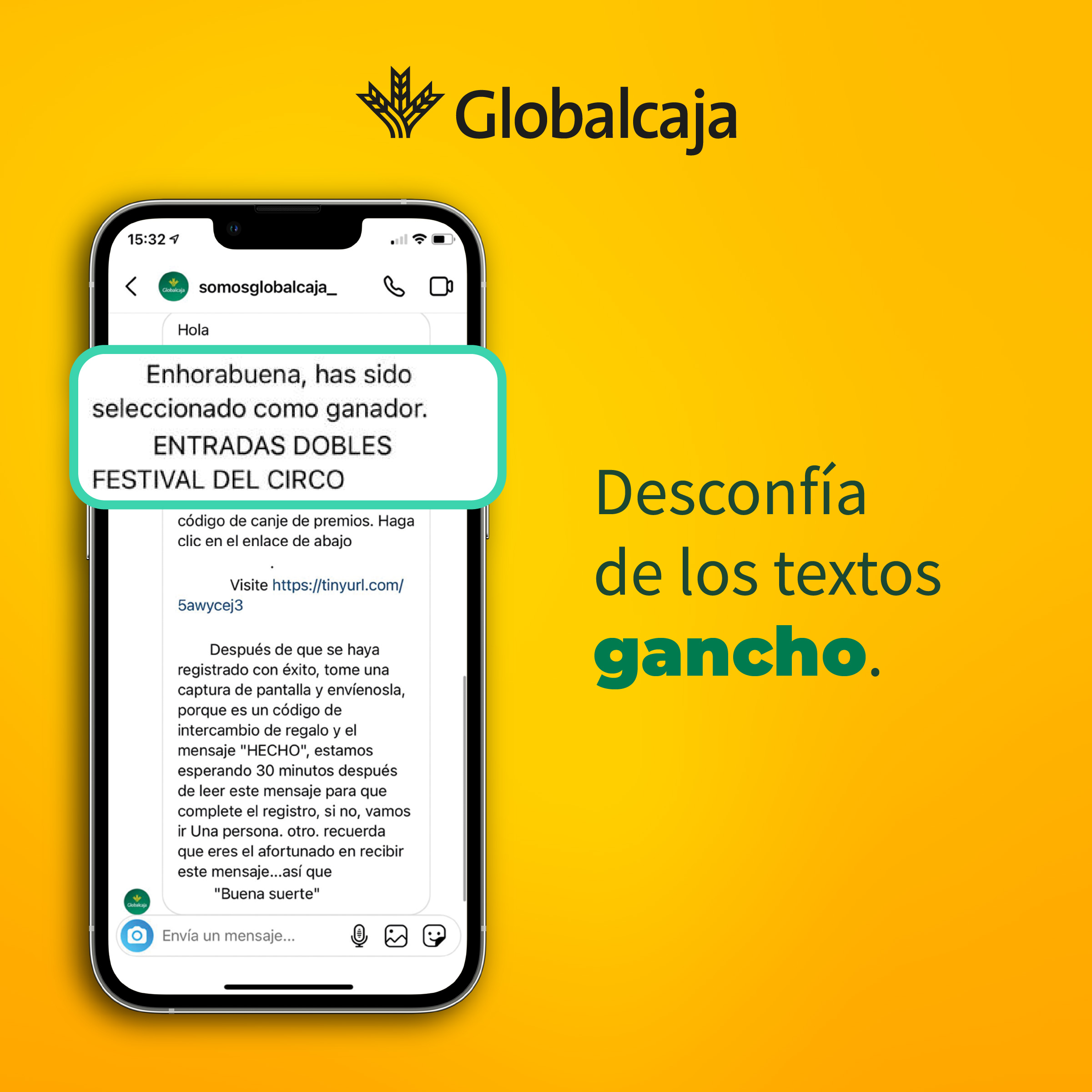

A los pocos minutos de lanzar esta acción, algunos de los participantes y seguidores de Globalcaja en dicha red social sufrieron un claro intento de phishing a través de SMS. Hoy, analizamos la anatomía de este mensaje para ayudarte a identificar este tipo de fraudes y que puedas trasladárselo a tus clientes para evitar que se vean involucrados en situaciones así.

Veamos un caso real

Éste es el mensaje con el que los delincuentes intentan obtener datos personales o bancarios, infectar el dispositivo móvil o realizar diferentes tipos de acciones ilícitas, como un cargo económico sin que el afectado sea consciente de ello.

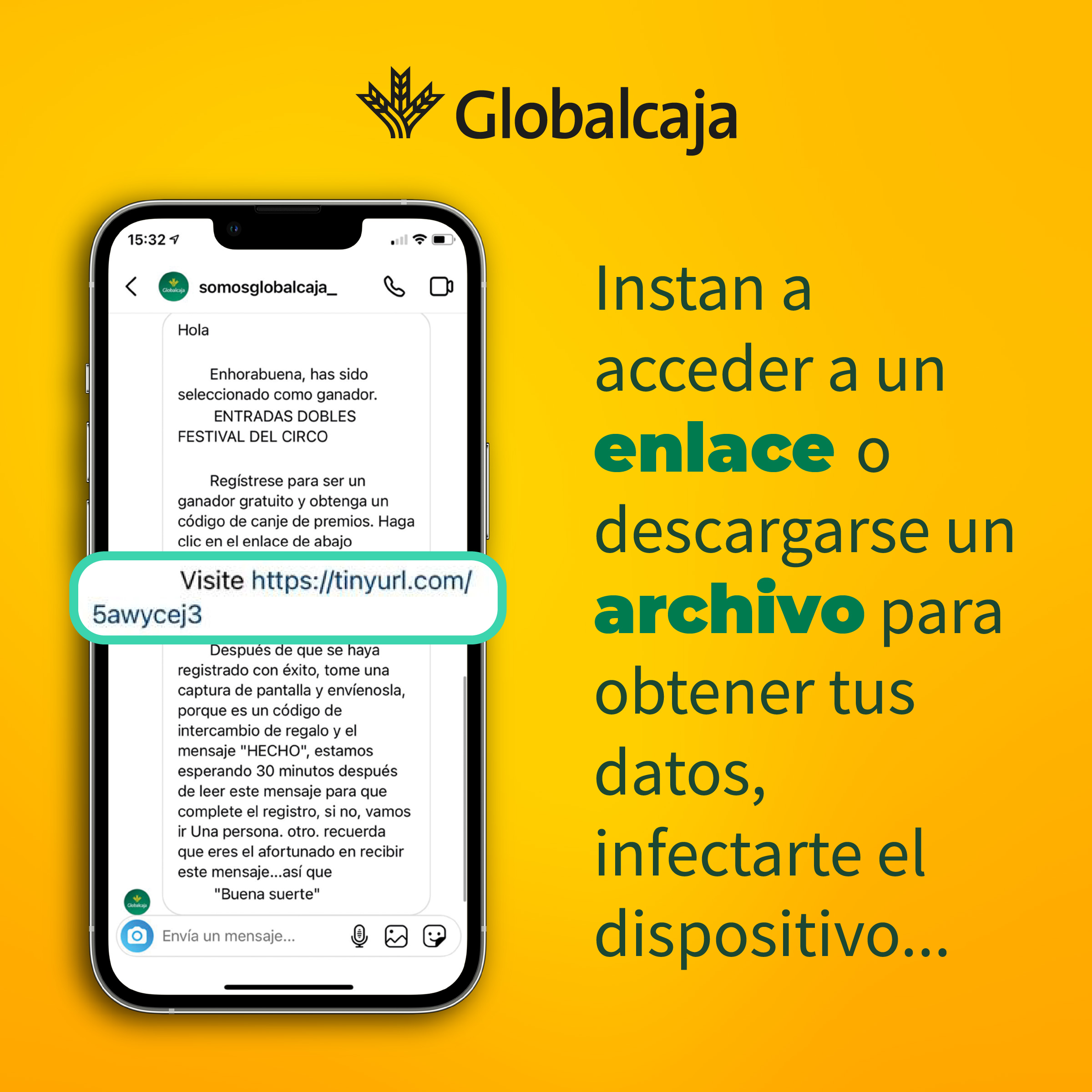

Ahora, vamos a ir desgranando todos los elementos que contiene este mensaje, comunes en los intentos de phishing:

1. Los nombres de usuario suelen contener alguna letra extraña que delatará el intento de fraude. Además, el correo electrónico o el teléfono que aparecen en la comunicación, suelen tener dominio o símbolos raros que nos deben hacer sospechar. En este caso, los ciberdelicuentes quieren hacer creer que la cuenta desde la que escriben es la nuestra de Instagram @somosglobacaja ¡y no lo es!

2. En este caso, comunicaban al destinatario haber ganado las entradas del sorteo para hacerle caer en la trampa. Otros posibles ganchos que suelen emplear los ciberdelincuentes son premios como teléfonos móviles, posibles fraudes o robos de tarjetas o supuestos agujeros de seguridad en una cuenta. Como sabes, es importante recordar que nuestra entidad jamás solicitará datos personales ni bancarios a través de estos canales.

3. Los ciberdelicuentes invitan a acceder a un enlace en el que solicitarán datos. Este enlace es fraudulento y, al hacer clic en él, estos datos serán utilizados de manera ilícita. A veces, también pueden sugerir descargar un archivo en el dispositivo con el fin de infectarlo.

4. Otra característica de esta práctica es el factor ‘urgencia’, que suele estar presentes en este tipo de casos. Por regla general, tratan de meter prisa con una cuenta atrás para reclamar el supuesto premio o, en el caso de comunicar el robo de una tarjeta, por ejemplo, amenazan con su bloqueo o el de la cuenta.

5. En los intentos de phishing, las notables faltas de ortografía o las expresiones incorrectas son un denominador común.

Debido al auge de los ciberataques experimentados por el sistema financiero en los últimos tiempos, el ciberriesgo se ha convertido en una amenaza para la estabilidad financiera. En la entidad, el pasado 25 de mayo de 2021, se aprobó por el Consejo Rector el Procedimiento de Gestión y Notificación de Ciberincidentes. Un documento disponible en Globalnet > Información > Documentos en Red > Tecnología, en el que se recoge todo el ciclo de vida de cualquier incidencia informática que pueda suceder (fallos en la red, recepción de emails fraudulentos o con virus, apertura de archivos que provocan una alerta del antivirus, fraude o intento de fraude…), desde su detección hasta la resolución.

¿Cómo tengo que actuar ante un caso de phishing?

Tal y como se detalla en dicho documento, sigue siempre estos pasos:

⦁ Notifica el incidente por Spiga, teléfono o correo electrónico al responsable de Gestión de Ciberincidentes, que es el área de Tecnología.

⦁ Detalla una breve descripción de la situación inicial, el comienzo del evento (fecha y hora), una breve descripción del impacto técnico y de negocio sobre los sistemas afectados, la identificación de alternativas de funcionamiento en el momento de la detección, determina, a partir de la información disponible, si este es un evento crítico y, por tanto, requiere notificación a la Alta Dirección o sigue los protocolos de escalados internos, y cualquier otra información que consideres relevante.

A partir de la detección, el responsable Gestión de Ciberincidentes, puede activar las acciones orientadas a la resolución de la incidencia.

Te animamos a que consultes este Procedimiento y ante la mínima sospecha de un caso de phishing, ¡actúa!

1 Valoraciones

¿Qué te ha parecido?

Deja tu opinión